Вступление

Брандмауэр Hetzner Online без сохранения состояния — это бесплатное решение безопасности для вашего выделенного корневого сервера. В интерфейсе администрирования клиентов Robot вы можете использовать функцию брандмауэра для определения ваших собственных настроек фильтрации входящего трафика.

С нашим межсетевым экраном без сохранения состояния или статическим межсетевым экраном пакеты данных не распаковываются; скорее, проверяется заголовок каждого отдельного пакета, и в зависимости от предварительно определенных настроек межсетевой экран решает, разрешить или отклонить эти пакеты. Таким образом брандмауэр предотвращает несанкционированный доступ к вашему серверу.

Однако при использовании брандмауэров важно помнить, что они фактически не распознают попытки атак. Они лишь применяют набор заранее определенных правил для сетевых коммуникаций. В дополнение к нашему брандмауэру без сохранения состояния, Hetzner Online предлагает защиту от DDoS-атак ; Таким образом, у вас есть еще один охранник, который защитит ваши выделенные корневые серверы от интернет-угроз.

Брандмауэр для клиентов Robot (которые используют выделенные корневые серверы) настроен на порт коммутатора и фильтрует входящий трафик IPv4.

Как мне активировать брандмауэр?

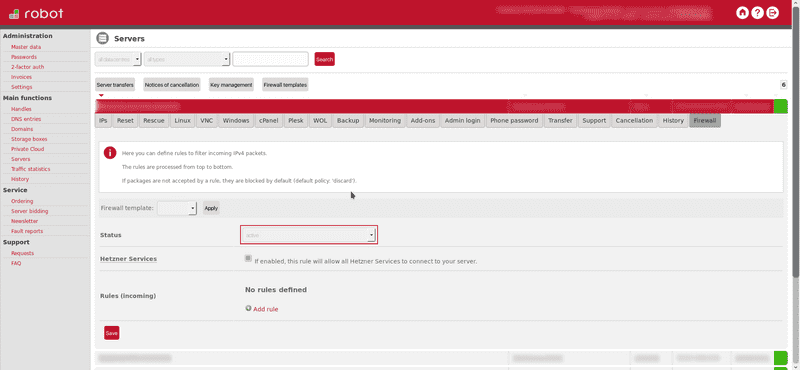

Вы можете активировать брандмауэр, выбрав Main functions-> Servers. Затем выберите нужный сервер, перейдите на него Firewallи активируйте его. Если вы активируете брандмауэр до ввода каких-либо правил брандмауэра, вы заблокируете весь входящий трафик.

Брандмауэр немедленно станет активным и будет настроен на коммутатор. Настройка занимает примерно 20-30 секунд.

Правила межсетевого экрана

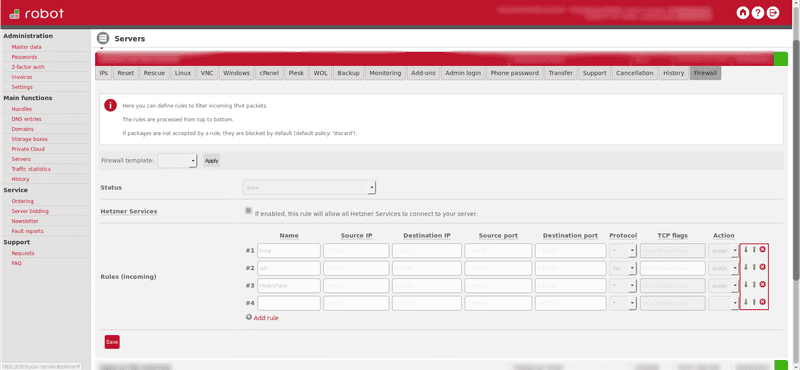

Вы можете использовать максимум 10 правил.

Параметр

- Имя : Вы можете выбрать любое имя, какое захотите. Запрещены только специальные символы.

- IP-адрес назначения и IP-адрес источника: IP-адреса можно вводить как отдельные IP-адреса или как подсеть в нотации CIDR (например,

<192.168.0.1>или<192.168.0.0/30>). Поскольку брандмауэр настроен на порту коммутатора, правило без указанного IP-адреса назначения будет применяться ко всем IP-адресам сервера. - Порт назначения и порт источника: вы можете вводить порты как отдельные порты или диапазоны портов (например, 80 или 32768-65535).

- Протокол: выбор протокола (например, TCP или UDP). Флаги TCP

- Вы можете ввести флаги TCP (syn, fin, rst, psh, urg) индивидуально или в виде логической комбинации (

|для логическогоOR= должен быть установлен хотя бы один из флагов;&для логическогоAND= должны быть установлены все флаги). - Действие: действие определяет, что должно происходить с пакетами при применении правила, то есть оно определяет, должны ли пакеты быть отклонены (

discard) или они должны быть перенаправлены (accept).

Приоритезация

Правила применяются в том же порядке, в каком они определены в Robot. Они выполняются сверху вниз. Вы можете изменить порядок правил после их ввода с помощью значков зеленой стрелки в конце каждого правила.

Если правило №1 не применяется, то проверяется правило №2. Если правило № 2 также не применяется, то будет проверяться правило № 3 и так далее, пока не будет применено одно правило, и пакет будет либо отклонен, либо принят в соответствии с определенным действием. Если, например, применяется второе правило, то все правила после этого не будут проверяться. Если ни одно из правил не применяется, пакет будет отброшен.

Включение сервисов Hetzner

Установив флажок Hetzner Services, вы можете активировать все важные инфраструктурные услуги из Hetzner Online без дополнительной настройки. Если вы активируете этот параметр, такие службы, как Hetzner Rescue-System , DNS , Backup-Server / StorageBoxes , System Monitor (SysMon) , больше не будут блокироваться, а будут включены.

Исходящие TCP-соединения

Статический брандмауэр принимает решения о пакетах только путем проверки отдельных пакетов. Следовательно, межсетевой экран не «отслеживает», принадлежит ли входящий пакет исходящему соединению с сервера. По этой причине, если вы не введете дополнительное правило, все исходящие соединения с сервера не будут работать. Серверные службы (например, включение веб-серверов для порта 80) не затрагиваются.

Вы можете использовать следующее правило, чтобы разрешить все ответы на TCP-соединения:

Source IP: No entry

Destination IP: No entry

Source port: No entry

Destination port: 32768-65535 (Ephemeral Port Range)

Protocol: tcp

TCP flags: ack

Action: acceptВводя IP-адреса и порты TCP, вы, конечно, можете сделать это правило более строгим.

пример

Сервер <1.2.3.4>устанавливает соединение с внешним веб- сервером и отправляет следующий TCP-пакет:

Source IP: 1.2.3.4

Destination IP: 4.3.2.1

Source port: 44563 (random port from the ephemeral port range)

Destination port: 80

Protocol: tcp

TCP flags: synВ этом примере исходящий пакет вообще не блокируется межсетевым экраном, поскольку фильтруются только входящие соединения.

Веб-сервер <4.3.2.1>отвечает следующим пакетом:

Source IP: 4.3.2.1

Destination IP: 1.2.3.4

Source port: 80

Destination port: 44563

Protocol: tcp

TCP flags: syn & ackЭтот пакет блокируется без дополнительного правила. Таким образом, соединение не может быть установлено.

Шаблоны межсетевого экрана

Если вы Firewall templatesнажмете кнопку в обзоре сервера ( Main functions-> Servers), вы можете создать свои собственные наборы правил. Затем вы можете вставить эти правила через раскрывающееся меню конфигурации брандмауэра серверов и настроить их.

Кроме того, по умолчанию существует несколько предварительно определенных шаблонов примеров для общих серверных служб.

API

Вы также можете настроить брандмауэр через веб-службу роботов (API).